Sommario

Fin dal 2018 tutti gli Stati Membri dell’Unione Europea hanno dovuto istituire un “Computer Security Incident Response Team” (CSIRT) in accordo a quanto previsto dalla così detta “Direttiva NIS”. Gli CSIRT, da allora, sono incaricati di gestire incidenti ed eventi cyber che minacciano le infrastrutture critiche nazionali e di monitorare lo stato della minaccia cyber in modo da disporre sempre di un quadro di situazione per anticipare e prevedere i prossimi passi degli attaccanti. Nel nostro paese il “CSIRT Italia” è istituito all’interno dell’Agenzia per la Cybersicurezza Nazionale (ACN). Questo articolo presenta la metodologia, sviluppata e utilizzata dall’ACN per rappresentare lo stato della minaccia cyber in Italia, definendo e descrivendo quali sono indicatori e metriche utilizzati e come i dati grezzi vengono collezionati, processati e analizzati per fornire una rappresentazione accurata del “cyber threat landscape” della Nazione.

Abstract

Since 2018 European member states according to the first NIS Directive created their National Computer Security Incident Response Team (CSIRT). CSIRTs manage cyber incidents and cyber threats targeting national digital assets and among their duties they also have to monitor the cyber threat landscape, in order to always have a situational picture and to foresee and anticipate the next cyber attackers move. The paper presents the methodology developed by the Italian CSIRT to represent the current threat landscape, defining, and describing what indicators and metrics are in place and how raw data are collected, processed, and analyzed in order to accurately depict the cyber threat landscape of the nation.

Keywords

Cyber Threat Landscape; cyber data analysis; cyber taxonomy; CSIRT Italia; Agenzia per la cybersicurezza Nazionale (ACN); cyber index; cybersecurity data analysis; cyber indicators

Introduzione

Fin dal 2018 ognuno degli Stati membri europei, in attuazione della Direttiva NIS [1], ha dovuto istituire un Cyber Security Incident Response Team (CSIRT), ovvero un centro di risposta agli incidenti cibernetici, con capacità che, nonostante il nome, vanno ben oltre la risposta (response). Le attività CSIRT spaziano infatti dal monitoraggio proattivo all’analisi delle nuove vulnerabilità, alla cyber threat intelligence, finanche alla gestione del rischio cyber a livello nazionale e alla data analysis.

Il centro, istituito dapprima all’interno del Dipartimento delle Informazioni per la Sicurezza della Presidenza del Consiglio dei ministri, opera all’interno dell’Agenzia per la Cybersicurezza Nazionale (ACN) [2], l’autorità che a partire dal giugno 2021 raccoglie tutte le competenze e capacità di resilienza cibernetica del Paese. L’ACN proprio tramite lo CSIRT Italia [3] è il riferimento nazionale per la mappatura delle fenomenologie cyber che interessano il Paese e necessita di monitorare e rappresentare costantemente lo stato della minaccia che grava sull’Italia ed i relativi impatti possibili sulle pubbliche amministrazioni e sugli operatori privati, critici per l’operatività della Nazione. Tale rappresentazione, che deve avere contenuti sia qualitativi (individuazione dei fenomeni) sia quantitativi (dati numerici), costituisce la base per guidare i processi decisionali volti alla definizione e all’applicazione delle misure di resilienza cibernetica, oltre che ovviamente ad informare i soggetti della constituency1 e i vertici del Paese.

Ma quali sono i dati ed i fenomeni che, insieme, forniscono un quadro esaustivo dello stato di esposizione cibernetica del Paese? Come e dove si possono raccogliere tali dati?

In questo articolo si presentano le metriche e gli indicatori utilizzati all’interno dei reparti operativi dell’ACN, elaborati anche tenendo in considerazione best practice internazionali e approcci di altre agenzie estere, e si forniscono alcuni dettagli sul modello di analisi dei dati adottato, il quale consente, a partire da dati numerici derivanti dalle attività reattive e proattive, di rappresentare lo stato della minaccia.

Stato della minaccia che viene studiato e analizzato in maniera continuativa, anche al fine di guidare le azioni di supporto alle vittime di incidenti, di avviare campagne di sensibilizzazione verso soggetti o settori particolarmente esposti nonché di tarare il modello stesso, creando una sorta di controreazione: si intensificano le attività di monitoraggio verso quei settori e soggetti rilevati come più a rischio.

Il prosieguo del documento introduce le definizioni nella sezione 2, fornisce alcune considerazioni sugli altri approcci per rappresentare lo stato della minaccia adottati da altre agenzie, CSIRT e fornitori nella sezione 3, nella sezione 4 si presentano alcune delle fonti dati utilizzate, separandole tra proattive e reattive. Il modello di analisi dei dati è illustrato nella sezione 5. La sezione 6 elenca e descrive le metriche e gli indicatori derivanti dalle attività operative, ovvero quelli che è possibile effettivamente quantificare mostrando statistiche e trend. La sezione 7 conclude il documento offrendo spunti per eventuali sviluppi futuri.

Definizioni

In questa sezione sono elencate una serie di definizioni cui si farà riferimento nel seguito del documento.

Tali definizioni non sono da intendersi di carattere generale, in considerazione che per tali concetti esistono sì fonti autorevoli, come il glossario del NIST [4] per citarne uno, ma non esistono fonti universalmente riconosciute. Oltre a quelle riportate di seguito, anche sul sito del CSIRT Italia è possibile trovare un glossario di definizioni [5]

Definiamo:

• comunicazione ricevuta: e-mail, anche generiche, relative ad informazioni contenenti profili di natura cyber ricevute dal CSIRT Italia, sottoposte a valutazione preliminare per determinare l’apertura o meno di un case;

• case: un avvenimento d’interesse per lo CSIRT Italia, opportunamente approfondito al fine di identificare il possibile impatto e valutare la necessità di azioni di resilienza. I case possono diventare eventi cyber;

• evento cyber: un case, ulteriormente analizzato e approfondito, per il quale, in base alle circostanze, CSIRT Italia dirama alert e/o supporta, eventualmente anche in loco, i soggetti colpiti. Qualora fosse confermato l’impatto dal soggetto coinvolto, l’evento cyber viene considerato incidente;

• incidente: un evento cyber con impatto confermato dalla vittima;

• segnalazione: le notifiche previste per legge, effettuate tramite specifico modulo web sul sito del CSIRT Italia, per i soggetti appartenenti al Perimetro di Sicurezza Nazionale Cibernetica [6], per gli Operatori di Servizi Essenziali e Fornitori di Servizi Digitali (ovvero gli operatori a cui si rivolge la citata Direttiva NIS), e per gli operatori di comunicazione (i cui obblighi di notifica sono definiti dal c.d. decreto Telco [7]). Rientrano nelle segnalazioni anche quelle di natura volontaria previste per legge dal Dlgs 65/2018 di recepimento della Direttiva NIS;

• richieste di informazioni: richieste effettuate dal CSIRT Italia al soggetto potenzialmente impattato da un evento cyber per acquisire ulteriori elementi, come ad esempio la conferma di una possibile compromissione;

• comunicazione inviata: alert, anche massivi, inviati a Pubbliche Amministrazioni e imprese potenzialmente interessate da eventi cyber;

• asset con potenziali criticità: sistemi o servizi esposti su Internet da soggetti italiani, rilevati dalle attività di monitoraggio e per i quali vengono inviate specifiche comunicazioni;

• fattori di rischio: una configurazione errata o non in linea con le best practice ovvero la possibile vulnerabilità di un asset;

• current rule: regola di correlazione che implementa una logica, finalizzata all’individuazione automatizzabile di possibili eventi cyber d’interesse a partire da un vasto insieme di dati;

• security event: un singolo evento (da non confondere con l’evento cyber definito precedentemente) rilevato dai sistemi di monitoraggio in un intervallo temporale ben definito, relativo ad un’attività anomala verso uno specifico asset ovvero effettuata dall’asset stesso o attraverso di esso.

Stato dell’arte: approcci degli altri Agenzie nazionali di cybersicurezza e di report di altre amministrazioni e fornitori

I report specialistici dei fornitori di soluzioni di cybersicurezza e le relazioni di altre amministrazioni e CSIRT2 nazionali utilizzano fonti di dati diverse e approcci diversi nel valorizzare le informazioni, ma soprattutto terminologie diverse.

Facciamo un esempio su tutti molto spesso viene utilizzata la terminologia di “attacco cyber”, tuttavia per attacco cyber si può intendere sia un incidente con un impatto concreto sulla vittima, sia uno o più tentativi di intrusione magari non andati a buon fine, o anche attività di scansione, di preparazione all’attacco vero e proprio e così via. Recentemente la nuova Direttiva europea (EU) 2022/2555, c.d. Direttiva NIS2 [8] ha introdotto il concetto di “quasi incidente” (near-miss in lingua originale), ovvero un evento che avrebbe potuto compromettere la disponibilità, l’autenticità, l’integrità o la riservatezza di dati […], ma che è stato efficacemente evitato o non si è verificato. Il near-miss è quindi un attacco cyber? E ancora, una campagna di phishing con un milione di vittime sono un milione di attacchi cyber?

Tutto ciò implica che spesso i numeri delle varie pubblicazioni non sono direttamente confrontabili e di conseguenza non possono essere utilizzati per caratterizzare lo stato della minaccia in maniera rigorosa.

In questa sezione si forniscono alcuni dettagli sugli approcci seguiti dagli altri CSIRT e da alcuni altri report noti.

Enisa Threat Landscape: da 10 anni la European Union Agency for Cybersecurity (ENISA) [9] rilascia il suo report annuale sullo stato della minaccia in Europa (l’ultimo è quello del 2023 pubblicato a ottobre [10]). Il report individua le minacce più frequentemente rilevate nell’anno di riferimento, le categorie di threat actor e i principali trend rispetto ai report precedenti.

Rispetto all’approccio adottato dall’ACN, sono pienamente compatibili i settori merceologici di appartenenza delle vittime e i tipi di minaccia, dal momento che vengono utilizzate le stesse tassonomie sia per i tipi di minaccia [11] che per i settori [12]. Quello che differisce non è tanto la metodologia utilizzata – rigorosamente dettagliata da Enisa in un documento specifico [13] – quanto le fonti dei dati. Enisa utilizza fonti aperte (social media, data feeds, cybersecurity news ed altre) e le sue proprie capacità di Cyber Threat Intelligence. L’approccio è quindi sicuramente valido per fornire un quadro di situazione dello stato della minaccia ad ampio spettro, tuttavia non può rappresentare dettagliatamente quanto effettivamente avviene all’interno di una singola nazione, poiché non tiene conto del considerevole numero di eventi non divenuti di dominio pubblico, ma comunque avvenuti e gestiti da CSIRT nazionali, privati o da fornitori.

Il CERT-EU [14], CERT della Commissione Europea servente le così dette “EU institutions, bodies and agencies (EUIBAs)”, ha pubblicato di recente la decima edizione del suo Threat Landscape Report [15], e pubblica periodicamente dei report [16], specificando che si basa principalmente su report pubblici e che, principalmente, gli incidenti sono ritenuti rilevanti in accordo alla rilevanza mediatica che hanno avuto.

Il CERT nazionale lettone [17] utilizza un approccio originale: valuta lo stato della minaccia della sua nazione, nei suoi report pubblici [18], basandosi sul monitoraggio del proprio spazio di indirizzamento IP che alcuni servizi, come ad esempio Shadowserver [19], forniscono agli CSIRT nazionali. Anche il CERT lettone utilizza la stessa tassonomia degli incidenti adottata dal CSIRT Italia, così come anche in ACN vengono utilizzati sistemi di monitoraggio dello spazio di indirizzamento nazionale, ma principalmente ai fini di early warning.

Il CERT Lituano [20] nei report annuali [21] utilizza il termine incidente per riferirsi anche a phishing, distribution of unwanted information, hacking attempts. Inoltre, sembra che nel report non sia utilizzata una tassonomia nota. Questa differenza nella terminologia fa sì che i numeri non siano confrontabili direttamente con quelli dell’ACN. Interessante è il fatto che tale CERT analizzi il contenuto dei data breach subiti dalla sua constituency per categorizzarne la tipologia di vittima, i tipi di dati esfiltrati e l’eventuale presenza di dati personali.

Il CERT spagnolo [22] nell’ultimo report disponibile [23] utilizza il termine incidenti “critici” per rappresentare l’andamento dello stato della minaccia, senza specificare soglie di criticità, mentre nel focus sugli incidenti causati da ransomware mostra una media mensile in linea con quanto rilevato dal CSIRT Italia.

Sicuramente d’interesse sono anche gli approcci seguiti dal National Cyber Security Center del Regno Unito [24] e dal CERT Bund tedesco [25] (che opera nel Federal Office for Information Security – BSI [26]): se il primo si focalizza principalmente su un’analisi di tipo qualitativo, fornendo solo pochi “numeri”– riporta ad esempio “centinaia” di incidenti di cui 63 “significativi al punto da richiedere una risposta a livello nazionale” contro i 126 incidenti rilevati in Italia nello stesso periodo – il secondo fornisce uno spaccato principalmente quantitativo, con i numeri circa le vittime di data leak; stime sull’ammontare complessivo dei riscatti pagati raccolte da fonti aperte, ma anche i numeri di nuove vulnerabilità, di nuove varianti malware, di incidenti, di messaggi di spam, phishing e così via. Inoltre, considerando che entrambe le agenzie sono nate oltre 10 anni fa, BSI e NCSC nei loro report introducono confronti pluriennali.

A livello nazionale, il resoconto annuale dell’attività del Centro Nazionale Anticrimine Informatico per la Protezione delle Infrastrutture Critiche (CNAIPIC) [27] fornisce analisi qualitative e quantitative, basandosi sui dati provenienti dall’attività di polizia e gli approfondimenti investigativi, dai collegamenti telematici dedicati con le infrastrutture critiche e dalle collaborazioni internazionali con FBI e Europol. Nel resoconto viene utilizzato il termine “attacco” e nel 2022 ne sono stati rilevati 12.947 contro i 5.435 registrati del 2021 segnando un +138% in solo anno.

Per quanto attiene invece ai report periodici dei fornitori (esempi sono quelli di Accenture [28], CISCO [29], Crowdstrike [30], Mandiant [31], Microsoft [32] ,Verizon [33], Swascan [34]), in generale questi si basano su dati provenienti direttamente “dal campo”. Si parla quindi di telemetria dei prodotti installati all’interno dei propri clienti secondo la propria penetrazione di mercato, di lessons learned derivanti dalle azioni di incident management, degli esiti di attività OSINT e CLOSINT, dell’utilizzo di honeypot, di antivirus e così via. In linea teorica, un fornitore con un’ottima penetrazione di mercato, sia su organizzazioni pubbliche che private, potrebbe fornire dati molto rappresentativi dello stato della minaccia di una nazione. Tuttavia, anche in questo caso, la diversità in termini numerici che può derivare dalle analisi dei report di fornitori privati dipende da come ognuno di questi ultimi definisce il concetto di “evento cyber” e se questo ha effettivamente avuto un impatto oppure no e, soprattutto, alla citata penetrazione di mercato del fornitore stesso: quanto è rappresentativo il cono di visibilità che ha sulla minaccia di un singolo fornitore? Questi report offrono comunque una preziosa base di conoscenza sui fenomeni avvenuti e gestiti, spesso senza che le autorità ne vengano a conoscenza.

Patrimonio informativo: il “cono di visibilità” del CSIRT Italia

In questa sezione si descrivono le principali fonti dei dati del CSIRT Italia.

Le fonti si raggruppano in due categorie, quelle di carattere reattivo e quelle di carattere proattivo.

Le fonti dati di carattere reattivo sono quelle derivanti da tutte le attività di gestione degli eventi cibernetici che iniziano con le comunicazioni ricevute o con le segnalazioni e proseguono con l’apertura di case, i quali possono diventare o meno eventi cyber e, qualora vi sia impatto confermato dalla vittima, incidenti. Per lo CSIRT Italia le segnalazioni previste per legge, incluse quelle volontarie3, assumono direttamente la connotazione di incidente, in quanto solitamente sono effettuate a seguito del rilevamento di impatti da parte del soggetto segnalante.

Le fonti di carattere proattivo sono invece quelle derivanti da attività di monitoraggio, ovvero quelle che provengono dai cosiddetti feed, flussi di dati tecnici commerciali o gratuiti, a cui l’Agenzia ha accesso, e da attività manuali o automatiche di ricerca di compromissioni e vulnerabilità anche su fonti aperte. A queste fonti si aggiungono i dati condivisi dalla rete di CSIRT europea, istituita anch’essa dalla citata Direttiva NIS, e dalle altre reti di collaborazione, nate in ambito privato, alle quali CSIRT Italia partecipa (Trusted Introducer [35] e FIRST [36]).

L’insieme delle fonti reattive e proattive offre un cono di visibilità sulle minacce a danno del sistema Paese che, dal punto di vista qualitativo, ci dà un quadro rappresentativo delle minacce e del livello di esposizione dei soggetti nazionali. Dal punto di vista numerico è necessario, però, tener presente che esiste un mondo sommerso di incidenti ed eventi dei quali l’Agenzia, così come ogni articolazione cyber omologa, non ha visibilità immediata. Si fa riferimento quindi a tutti quei casi, siano essi incidenti o eventi, che sono:

• non scoperti dalla vittima;

• scoperti dalla vittima ma non denunciati e non segnalati ma gestiti in autonomia;

• registrati dai servizi di monitoraggio dei soggetti privati che offrono servizi di sicurezza e non segnalati;

• vulnerabilità zero day (vulnerabilità in sistemi nota agli attaccanti ma ancora sconosciuta ai produttori dei sistemi, per la quale quindi non esiste una contromisura).

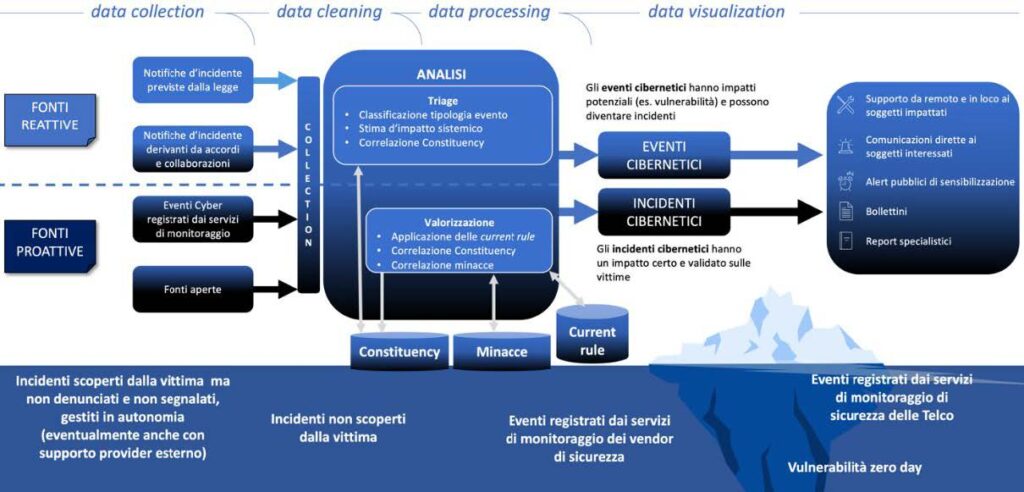

Questo concetto è anche rappresentato graficamente più avanti, in Figura 1.

Per poter colmare sempre più tale gap informativo, sono in corso attività finalizzate a potenziare le capacità degli strumenti tecnici (si fa riferimento particolarmente ai servizi cyber nazionali in via di sviluppo con il Piano Nazionale di Ripresa e Resilienza, quali HyperSOC4, ISAC Italia5 e Rete dei CERT6, descritti nella Strategia nazionale per la cybersicurezza [35]), e a stringere accordi di collaborazione con soggetti pubblici e privati volti anche allo scambio di dati.

Modello di analisi dei dati

Questa sezione descrive il modello di analisi dei dati adottato. L’analisi dei dati necessaria a rappresentare lo stato della minaccia è svolta in ACN seguendo le classiche fasi della data analysis: collection, cleaning, processing, visualization. Le attività, specie nelle fasi di data collection e processing, sono sempre separate tra proattive e reattive in quanto il flusso delle informazioni segue necessariamente percorsi diversi. Le fasi collection e processing individuano e classificano per tipologia, grazie ad analisi e approfondimenti, eventi e incidenti cibernetici. Nella fase di data visualization gli eventi e incidenti sono “presentati” ovvero quantificati, categorizzati e utilizzati nelle attività di supporto ai soggetti impattati, elaborando specifici bollettini e alert per la pubblicazione o le comunicazioni dirette, o per la redazione di report specialistici di approfondimento.

La Figura 1 rappresenta la composizione delle varie fasi, evidenziando anche il “sommerso” di eventi e vulnerabilità che non entrano a far parte del cono di visibilità del CSIRT Italia. Le varie fasi sono di seguito approfondite.

Modello di data analysis in uso nel CSIRT Italia. Si distingue tra i dati visibili, nella parte chiara della figura, e quelli “sommersi” nella parte in basso.

Data collection: nella prima fase i dati provenienti dalle varie fonti di cui alla sezione 4 sono individuati e raccolti. Importante considerare che nella collection i dati provenienti dalle fonti non sono strutturati in maniera omogenea. Si hanno, infatti, sia comunicazioni ricevute via mail, testuali e necessariamente processate da analisti, sia i vari feed delle attività proattive, strutturati, ma ognuno con i propri formati. In questa fase il numero di comunicazioni e dati provenienti dai feed è dell’ordine dei milioni l’anno (principalmente da fonti proattive, le e-mail e notifiche d’incidente sono invece ordine delle migliaia l’anno). Si consideri che la singola comunicazione può informare un considerevole numero di potenziali eventi cyber.

Data cleaning: vengono rimossi eventuali dati errati e duplicati, nonché normalizzati i dati al fine di agevolare le fasi successive. Questa è la prima delle fasi in cui si suddivide la vera e propria analisi. Il numero di comunicazioni e informazioni è ancora nell’ordine dei milioni l’anno.

Data exploration e mining (processing): i dati vengono effettivamente valorizzati, in modalità diverse a seconda che si tratti di attività reattive o proattive. In particolare, le attività reattive iniziano con l’importante fase di triage, opportunamente tarata sulla constituency. Nel triage l’analista valuta il contenuto della comunicazione ricevuta e decide se quanto comunicato può effettivamente configurarsi come un evento cyber (ovvero se ha potenziale impatto su almeno un soggetto nazionale) e scalare quindi a livello di incidente (se l’impatto è confermato dalla vittima). Valuta altresì il potenziale impatto sistemico di eventi o vulnerabilità, studiando accuratamente le porzioni della constituency che potenzialmente possono essere interessate dall’evento e applicando dei modelli di calcolo sviluppati appositamente.

Se supera il triage, ovvero se sussistono potenziali impatti, il dato inizialmente ricevuto diventa un evento cyber e, oltre a dover essere gestito, sarà una delle metriche descritte nella sezione 6. Importante considerare che questa fase non è automatizzabile, il lavoro dell’analista è preziosissimo. Nella fase di processing delle attività reattive si passa dall’ordine delle migliaia di comunicazioni esaminate (provenienti dalle fonti) tipicamente a circa mille eventi cyber l’anno.

Diverso è il caso delle attività proattive dove, considerato il volume dei dati trattati, è necessaria una forte automazione. La valorizzazione nelle attività proattive avviene principalmente in tre fasi, l’applicazione delle current rule, ovvero dei “filtri” che consentono automaticamente di discriminare se il dato processato è associabile o meno a una determinata tipologia di evento cyber d’interesse. Se la current rule “scatta”, si passa alle due fasi successive: la correlazione del potenziale evento cyber con i soggetti della constituency, che valuta se effettivamente potrebbero esserci impatti su almeno un soggetto nazionale; la correlazione con le minacce d’interesse. ACN dispone infatti di un catalogo di minacce d’interesse, monitorate in quanto le loro attività sono tipicamente osservate sui soggetti della constituency. Le minacce comprendono attori statuali, varie tipologie di malware e gli attori cybercrime.

L’efficacia delle attività proattive dipende quindi dalla qualità delle current rule che sono state definite per ogni fonte di dati, ma anche dalla capacità di correlare i fattori di rischio e security event individuati con gli elenchi di dispositivi e prodotti dei soggetti della constituency e con il catalogo delle minacce. Al fine di produrre le current rule, i dati provenienti da queste fonti devono essere analizzati preventivamente per individuare quali informazioni possono essere utilizzate per l’identificazione di fattori di rischio e security event. Le current rule così prodotte sono applicabili in maniera automatica ai dati provenienti dai diversi feed.

Nel processing delle attività proattive si passa dall’ordine dei milioni di potenziali eventi, all’ordine delle decine di migliaia di eventi confermati l’anno.

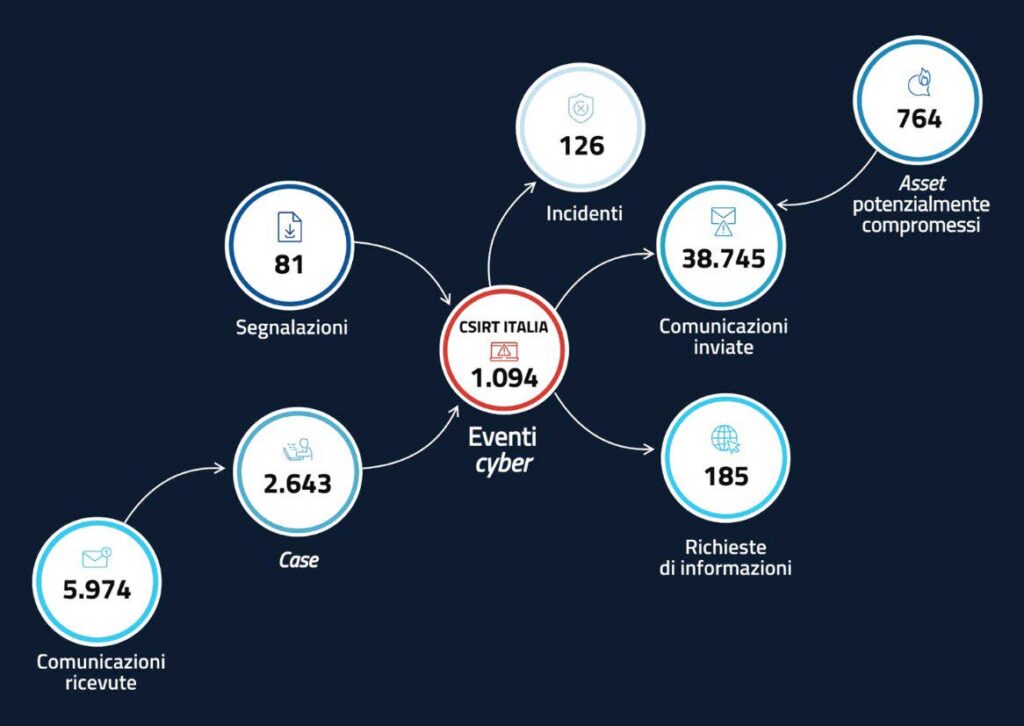

Alcuni dei numeri delle attività reattive e proattive del CSIRT Italia nel 2022.

Complessivamente, a valle della fase di processing si hanno solo due tipologie di metriche: gli eventi cyber e gli incidenti.

Data visualization: l’ultima fase del modello prevede la rappresentazione grafica dei dati, utilizzati per produrre report di analisi e previsionali, ma anche utilizzati ai fini delle attività di risposta e comunicazione nei confronti dei soggetti potenzialmente impattati.

In Figura 2 si riportano alcuni dei numeri delle attività reattive e proattive nel 2022.

Metriche (dati misurabili)

A seguito delle attività di Data processing vengono individuate le seguenti grandezze, che sono poi oggetto delle attività di analisi volte sia a sviluppare reportistica e trend sia a supportare e avviare le fasi di gestione degli eventi. In particolare, si ha:

• numero di comunicazioni ricevute, un indicatore, seppur grezzo, di quante notizie di possibili attività malevoli raggiungono lo CSIRT Italia; maggiore è il numero di comunicazioni ricevute, maggiore è potenzialmente il numero di eventi e incidenti;

• numero di comunicazioni inviate direttamente proporzionale, tra l’altro, al numero di vulnerabilità esposte dai soggetti della constituency e al numero delle compromissioni rilevate;

• numero di case, di eventi cyber (con relativa tipologia) e di incidenti con impatto confermato (con relativa tipologia). Insieme, queste tre metriche forniscono uno spaccato quantitativo delle attività reattive di gestione degli eventi e incidenti;

• numero, gravità e stima d’impatto sistemico delle nuove vulnerabilità7; metriche queste legate alla superficie d’attacco esposta dai soggetti della constituency: più vulnerabilità vuol dire più possibilità per gli attaccanti di compromettere i sistemi;:

• numero di dispositivi potenzialmente compromessi o a rischio di compromissioni esposti dai soggetti, rilevati dalle attività di monitoraggio;

• numero di pubblicazioni (alert, bollettini, report) sui canali pubblici quali sito del CSIRT Italia, Twitter [38] e Telegram [39];

• numero di attività di supporto (da remoto o in loco) effettuate per la gestione degli incidenti più gravi.

Tutte queste grandezze sono misurabili nel tempo (ovvero quantificabili a seconda del periodo di analisi, ad esempio al mese, per trimestre, all’anno) ed aggregabili in base alle varie caratteristiche del soggetto a cui queste sono potenzialmente riferibili, nonché alle tipologie di minaccia segnalata/gestita/rilevata.

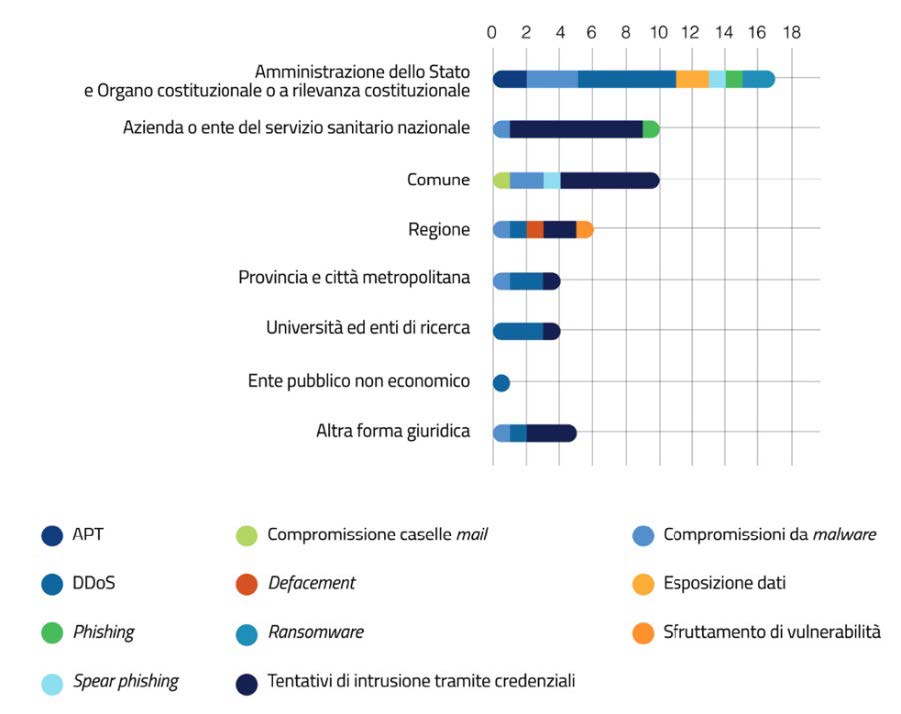

Ciò avviene in accordo alle varie tassonomie di settori merceologici, pubbliche amministrazioni (ad esempio la categorizzazione dell’indice IPA [40]), imprese (ad esempio piccole/medie imprese, grandi imprese, e così via) e di eventi cibernetici (Ransomware, DDoS, malware…). A titolo di esempio in Figura 3 si riporta uno dei grafici sul numero di incidenti cibernetici nel 2022, diviso per tipologia di incidente e vittima.

Distribuzione delle tipologie di incidenti rispetto alle diverse istituzione pubbliche.

Conclusioni

Il presente articolo, partendo da alcune definizioni di base, ha presentato le metriche e gli indicatori che vengono utilizzate per caratterizzare lo stato della minaccia cyber del Paese. È stato presentato il modello di analisi dei dati ovvero come, a partire da dati grezzi, l’Agenzia per la Cybersicurezza Nazionale arriva a informazioni utilizzabili per le attività di risposta, per attività previsionali e di rappresentazione dei dati.

Il processo qui descritto è stato elaborato sia seguendo le best practice della data analysis, rinvenibili nella letteratura, sia in base alla esperienza maturata nei primi anni di operatività del CSIRT Italia.

Come tutti gli approcci tecnici, presenta margini di miglioramento, che vengono continuamente esplorati tramite approfondimenti ed analisi.

Importante, in questo senso, lo studio dei prodotti degli altri CSIRT nazionali esteri, delle altre Agenzie e dei fornitori, alcuni dei quali richiamati nello stato dell’arte e confrontati in termini di metodologia e di terminologia. Ciò tenendo sempre presente che nell’analizzare dati quantitativi occorre sempre agire con le dovute cautele, a causa delle differenze, talvolta notevoli, di terminologia e di sensibilità degli analisti nel valutare gli impatti degli incidenti.

Le informazioni su altri approcci costituiscono la base per gli sviluppi futuri della metodologia presentata, sviluppi questi da condurre con l’obiettivo di efficientare e incrementare la capacità di data analysis dell’Agenzia. Capacità mirate alla rappresentazione continua e previsionale dello stato della minaccia cyber, a supporto delle attività di resilienza e di sicurezza nazionale cibernetica del Paese, di cui l’ACN è incaricata.

BIBLIOGRAFIA

[1] Direttiva (UE) 2016/1148 recepita in Italia dal Decreto Legislativo 18 maggio 2018, n.65 https://www.gazzettaufficiale.it/eli/id/2018/06/09/18G00092/sg. Al momento tale Direttiva è in corso di aggiornamento dalla Direttiva europea (EU) 2022/2555

[2] https://www.acn.gov.it/ (ultimo accesso luglio 2023)

[3] https://www.csirt.gov.it/ (ultimo accesso luglio 2023)

[4] https://csrc.nist.gov/glossary/ (ultimo accesso luglio 2023)

[5] https://www.csirt.gov.it/glossario (ultimo accesso luglio 2023)

[6] https://www.gazzettaufficiale.it/eli/id/2019/09/21/19G00111/sg (ultimo accesso luglio 2023)

[7] https://www.gazzettaufficiale.it/eli/id/2019/01/21/19A00317/sg (ultimo accesso luglio 2023)

[8] https://eur-lex.europa.eu/eli/dir/2022/2555 (ultimo accesso luglio 2023)

[9] https://www.enisa.europa.eu/ (ultimo accesso luglio 2023)

[10] https://www.enisa.europa.eu/publications/enisa-threat-landscape-2023 (ultimo accesso novembre 2023)

[11] https://www.enisa.europa.eu/topics/cyber-threats/threats-and-trends/enisa-threat-landscape/threat-taxonomy/view (ultimo accesso luglio 2023)

[12] https://github.com/MISP/misp-galaxy/blob/main/clusters/sector.json (ultimo accesso luglio 2023)

[13] https://www.enisa.europa.eu/publications/enisa-threat-landscape-methodology

[14] https://cert.europa.eu/about-us

[15] https://cert.europa.eu/publications/tlr-10-years (ultimo accesso luglio 2023)

[16] https://cert.europa.eu/publications/threat-intelligence/2023

[17] https://cert.lv/lv (ultimo accesso luglio 2023)

[18]https://cert.lv/uploads/eng/cert-gada-atskaite-2022-EN-gv.pdf (ultimoa ccesso luglio 2023)

[19] https://www.shadowserver.org (ultimo accesso luglio 2023)

[20] https://www.nksc.lt/en (ultimo accesso luglio 2023)

[21] https://www.nksc.lt/doc/en/2022_key-trends-and-statistics-of-cyber-security.pdf (ultimo accesso luglio 2023)

[22] https://www.ccn.cni.es/index.php/en/ccn-cert-en (ultimo accesso luglio2023)

[23] https://www.ccn-cert.cni.es/informes/informes-ccn-cert-publicos/6786-ccn-cert-ia-24-22-ciberamenazas-y-tendencias-edicion-2022-1/file.html (ultimoaccesso luglio 2023)

[24] https://www.ncsc.gov.uk/files/NCSC-Annual-Review-2022.pdf (ultimoaccesso luglio 2023)

[25] https://www.bsi.bund.de/SharedDocs/Downloads/EN/BSI/Publications/Securitysituation/IT-Security-Situation-in-Germany-2022.pdf?__blob=publicationFile&v=8 (ultimo accesso luglio 2023)

[26] https://www.bsi.bund.de/EN (ultimo accesso luglio 2023)

[27] https://www.commissariatodips.it/notizie/articolo/resoconto-attivita-2022-della-polizia-postale-e-delle-comunicazioni-e-dei-centri-operativi-sicurezz/index.html (ultimo accesso luglio 2023)

[28] https://www.accenture.com/content/dam/accenture/final/a-com-migration/pdf/pdf-173/accenture-cyber-threat-intelligence-report-vol-2.pdf (ultimo accesso luglio 2023)

[29] https://blog.talosintelligence.com/talos-year-in-review-2022 (ultimo accessol uglio 2023)

[30] https://www.crowdstrike.com/global-threat-report (ultimo accesso luglio2023)

[31] https://www.mandiant.com/m-trends (ultimo accesso luglio 2023)

[32] https://www.microsoft.com/en-us/security/business/security-intelligence-report (ultimo accesso luglio 2023)

[33] https://www.verizon.com/business/resources/reports/dbir (ultimo accesso luglio 2023)

[34] https://www.swascan.com/wp-content/uploads/2023/05/Report-Q1-2023-Def-1.pdf (ultimo accesso luglio 2023)

[35] https://www.trusted-introducer.org/ (ultimo accesso luglio 2023)

[36] https://www.first.org (ultimo accesso luglio 2023) (ultimo accesso luglio2023)

[37] https://www.acn.gov.it/strategia/strategia-nazionale-cybersicurezza (ultimoa ccesso luglio 2023)

[38] https://twitter.com/csirt_it ultimo accesso luglio 2023)

[39] https://t.me/CSIRT_italiano (ultimo accesso luglio 2023)

[40] https://indicepa.gov.it/ipa-portale (ultimo accesso luglio 2023)

[41] https://www.gazzettaufficiale.it/eli/id/2018/06/09/18G00092/sg (ultimo accesso luglio 2023)

- La constituency è l’insieme dei soggetti nei confronti dei quali lo CSIRT Italia offre servizi e supporto in termini di prevenzione, monitoraggio, rilevamento, analisi e risposta al fine di prevenire e gestire gli incidenti di sicurezza informatica e gli attacchi informatici ↩︎

- Le parole CERT (Computer Emergency Response Team) e CSIRT (Computer Security Incident Response Team) sono considerate sinonimi in questa trattazione. Storicamente, il marchio “CERT” è registrato in USA dalla Carnagie Mellon University, https://www.sei.cmu.edu/our-work/cybersecurity-center-development/authorized-users (ultimo accesso luglio 2023) Specie in Europa, dopo la Direttiva NIS che utilizza il termine CSIRT, gli Stati membri stanno abbandonando l’utilizzo di “CERT”. ↩︎

- l’art. 18 del citato Dlgs 65 del 2018 consente a oggetti che non sono stati identificati come operatori di servizi essenziali e non sono fornitori di servizi digitali di notificare, su base volontaria, gli incidenti aventi un impatto rilevante sulla continuità dei servizi da loro prestati ↩︎

- L’HyperSOC, in corso di sviluppo presso ACN, sarà un centro di monitoraggio delle informazioni tecniche di sicurezza, che raccoglierà dati di cybersicurezza dalle imprese e pubbliche amministrazioni che ne faranno parte e, utilizzando un approccio data driven/big data security, processerà le informazioni a beneficio della attività cyber proattive e reattive; ↩︎

- ISAC Italia (Information Sharing and Analysis Center Italia), prossimo all’avvio, sarà il centro nazionale di condivisione di informazioni strategiche per la cybersicurezza tra gli ISAC settoriali italiani. I dati collazionati centralmente correlati e integrati con quelli dell’HyperSOC abiliteranno capacità avanzate a beneficio dell’analisi del rischio cyber nazionale, settoriale e verticale su soggetti critici specifici; ↩︎

- La rete dei CERT territoriali, in corso di istituzione, mira a migliorare le capacità di incident response nazionale delocalizzando i team di intervento, grazie alla collaborazione di CERT territoriali esistenti e da costituire, allineati a metodologie e standard condivisi con CSIRT Italia e a diretto contatto con il centro stella rappresentato dal CSIRT Italia. ↩︎

- Le nuove vulnerabilità vengono valutate in modo da stimarne il possibile impatto a livello nazionale. La stima è effettuata tenendo conto di diversi parametri, tra i quali il punteggio di gravità assegnato (c.d. CVSS, https://nvd.nist.gov/vuln-metrics/cvss), la disponibilità di patch/workaround e PoC, la stima di diffusione dei software/dispositivi interessati nella constituency. ↩︎

Ingegnere informatico e dottore di ricerca, si occupa di cybersicurezza da oltre 15 anni, avendo iniziato come ricercatore all’interno del Centro di Ricerca di Cyber Intelligence and Information Security (CIS) della Sapienza e successivamente del Laboratorio Nazionale di Cybersecurity del Consorzio Interuniversitario Nazionale per l’Informatica (CINI). È tra gli autori, oltre che di articoli scientifici, dei due Libri Bianchi sul futuro della cybersecurity in Italia pubblicati dal CINI nel 2015 e 2018, e degli “Italian Cybersecurity Report” redatti dal CIS Sapienza dal 2013 al 2016, tra i quali, il Framework Nazionale per la Cybersecurity del 2015. Nel 2017 entra nella Presidenza del Consiglio dei ministri, dove collabora al recepimento della Direttiva NIS e allo sviluppo dell’architettura nazionale cyber, partecipando alla realizzazione del Perimetro di Sicurezza Nazionale Cibernetica e occupandosi in seguito di gestione del rischio cyber nazionale all’interno del CSIRT Italia. Nel 2022 transita presso l’Agenzia per la Cybersicurezza Nazionale in cui attualmente svolge la funzione di Vicecapo della divisione “Gestione Rischio Nazionale, Capacità Cyber e Collaborazioni” del servizio Operazioni e dove si occupa di threat landscape, dell’analisi del livello di rischio cyber di settori e soggetti critici, dell’elaborazione di modelli di stima d’impatto sistemico di incidenti e vulnerabilità, e dei processi di accreditamento del CSIRT Italia alle reti di collaborazione internazionali.